Kali Linux fue diseñado específicamente para facilitar las pruebas de penetración. Descubrí las utilidades del paquete.

El paquete Kali Linux es en realidad un sistema operativo además de un gran paquete de herramientas. El sistema fue diseñado específicamente para proporcionar facilidades para las pruebas de penetración. Si instalado Kali Linux, podés utilizarlo como cualquier otro sistema operativo. Sin embargo, para sacar el máximo provecho de Kali, realmente necesitás explorar todas esas utilidades adicionales que se incluyen con el paquete..

Hay un montón de herramientas incluidas con Kali Linux y muchas de ellas realizan las mismas funciones. Probablemente no las usarás todas. De hecho, nadie necesita utilizar todas las facilidades de Kali porque muchas de ellas son alternativas entre sí. Una vez que entiendas qué servicios utiliza cada paquete, podrás elegir una herramienta de cada categoría y familiarizarte realmente con ella.

Acerca de Kali Linux

La característica más sorprendente de Kali Linux es su precio: es de uso gratuito. A pesar de estar repleto de herramientas, no tienes que pagar nada para descargarlo y utilizarlo. El secreto detrás de este regalo es que todos los componentes del paquete Kali son libres individualmente. Los creadores de Kali buscaron sistemas libres útiles y los empaquetaron juntos.

El elemento principal de Kali es el sistema operativo GNU/Linux. Está tomado de Debian GNU/Linux. Si no estás interesado en las pruebas de penetración, entonces probablemente deberías instalar Debian GNU/Linux en lugar de Kali porque estarás usando el mismo sistema operativo.

Aunque Kali se entrega de forma gratuita, en realidad es producto de una empresa. El sistema es un producto de Offensive Security. Esta organización ha creado una serie de proyectos de código abierto. Todos esos sistemas son libres. La empresa gana dinero prestando servicios de consultoría. Esencialmente, Offensive Security es una empresa de ciberseguridad que creó paquetes de herramientas para que sus consultores y clientes las utilizaran y puso esos paquetes a disposición del mundo.

Muchas de las herramientas del paquete Kali son también proyectos de código abierto. Están dirigidos por voluntarios y muchos profesionales de la informática y la ciberseguridad contribuyen al desarrollo de estos sistemas de forma gratuita. Obtienen el prestigio asociado a estas herramientas y eso hace avanzar sus carreras, así que hay una lógica comercial detrás de involucrarse en estos proyectos y atraen a colaboradores muy cualificados y respetados.

Conseguir Kali Linux

Para obtener más información sobre Kali Linux, visitá el sitio web del proyecto Kali. Podés ir directamente a la página de descarga de Kali Linux si sólo quieres empezar a instalar el sistema.

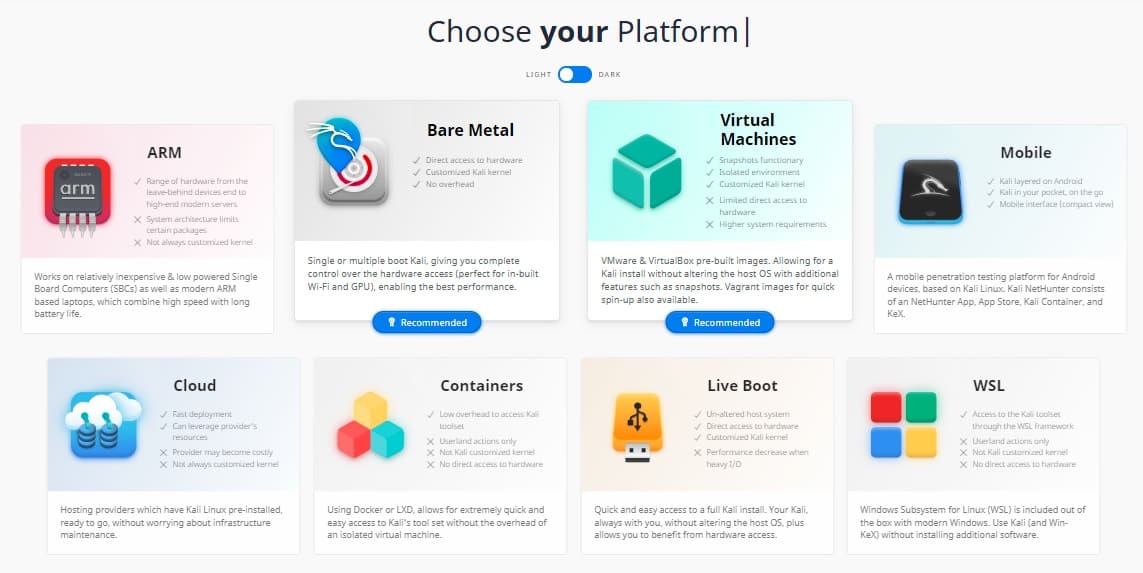

El servicio ofrece ocho opciones de instalación diferentes, incluidas versiones que pueden ejecutarse en dispositivos Android, en máquinas virtuales y en contenedores. La opción más popular es la de instalar el software como único sistema operativo.

Sea cual sea la opción de instalación que elijas, encontrarás una guía de instalación en la sección que incluye el archivo de descarga.

Herramientas de Kali Linux

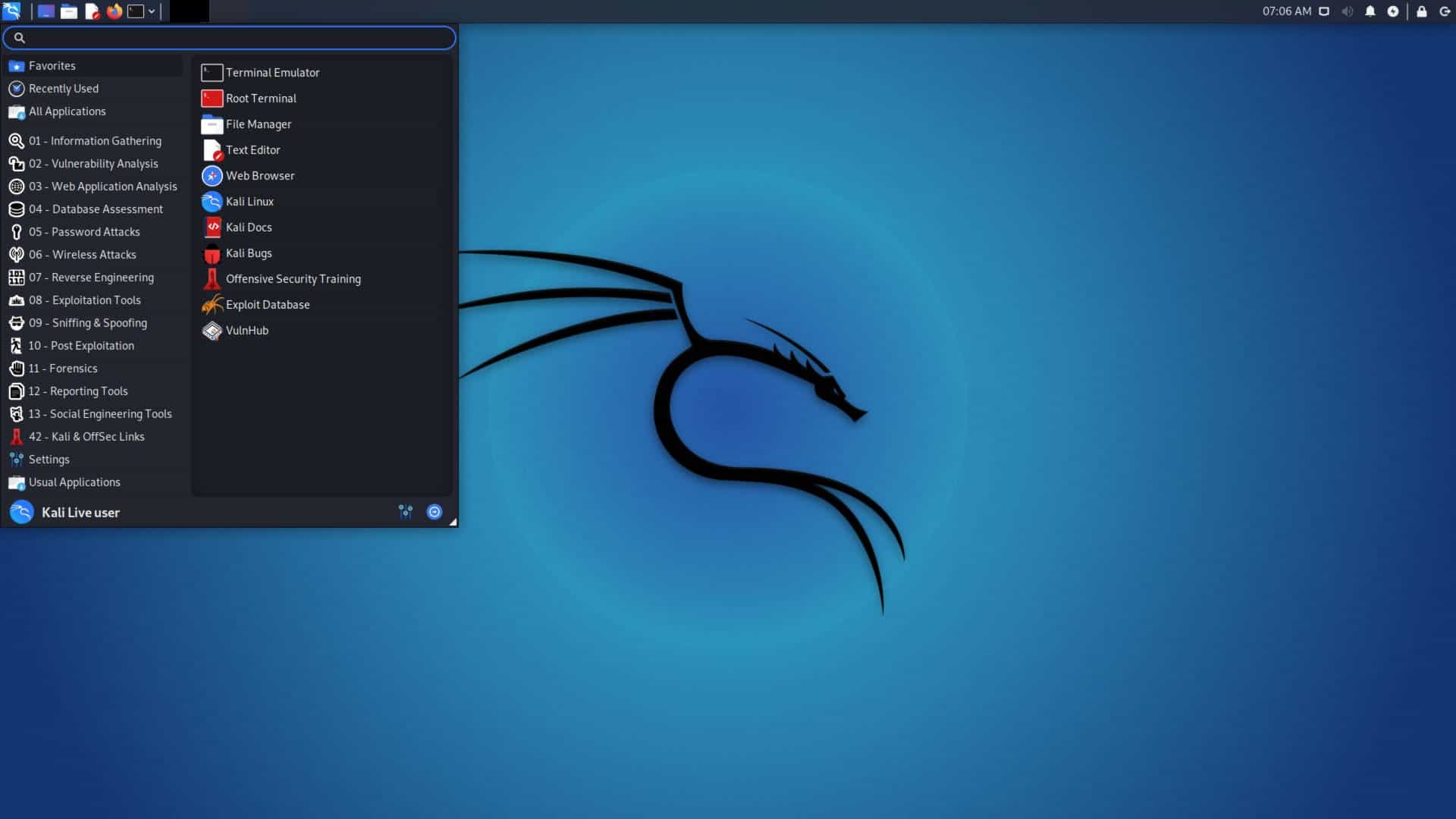

Kali Linux cuenta con una interfaz gráfica – no necesitás trabajar con la línea de comandos todo el tiempo.

Sin embargo, no todas las herramientas incluidas en el sistema funcionan a través de la interfaz. Algunas de ellas sólo están disponibles en la línea de comandos.

Hay unas 300 herramientas integradas en Kali Linux, además del sistema operativo Debian. Todas las herramientas se centran en las pruebas de penetración. En esta guía, veremos sólo las 20 herramientas más significativas que se puede encontrar dentro del paquete de Kali Linux.

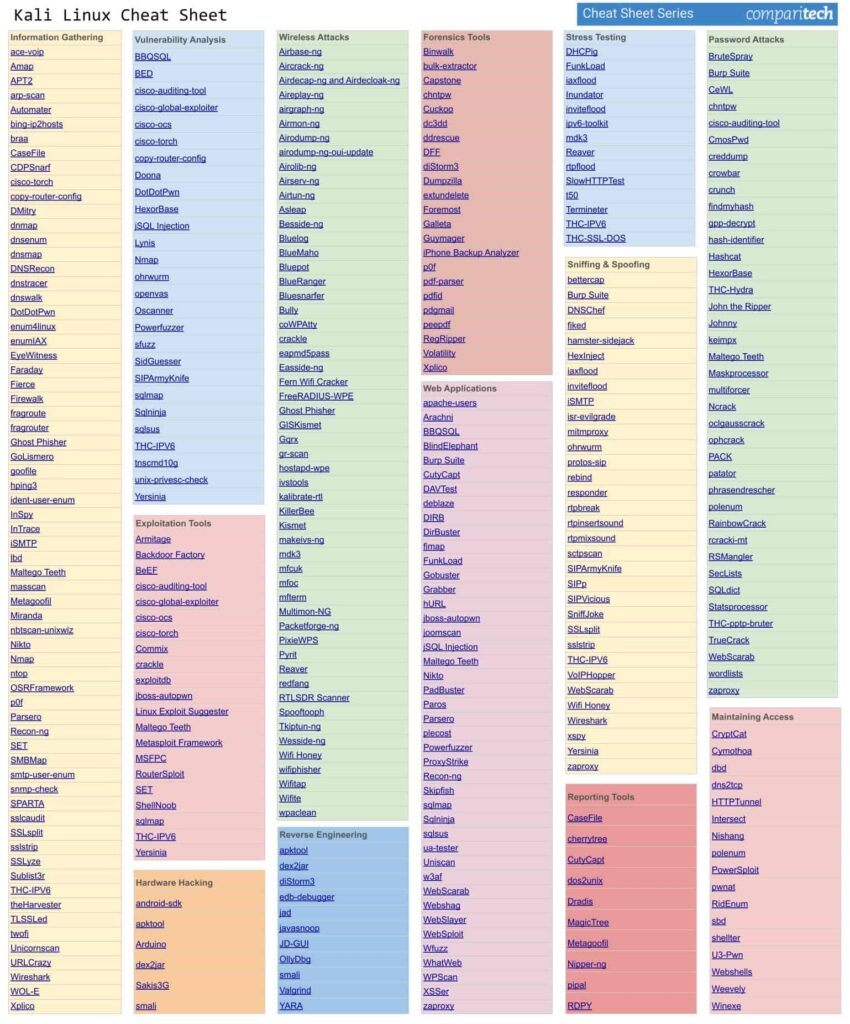

Podés ver una lista completa de las herramientas de pruebas de penetración en Kali Linux en este PDF.

Haz clic en la imagen de arriba para abrir el PDF de la hoja de trucos de Kali Linux en una nueva ventana. El nombre de cada herramienta es un enlace a un sitio web que explica las funciones de la utilidad.

Las herramientas que veremos en esta guía son:

- Aircrack-ng Un rastreador de paquetes para redes LAN inalámbricas.

- Autopsy Una interfaz gráfica para The Sleuth Kit, que ayuda a la exploración forense de discos duros.

- Armitage Un front end para las herramientas Metasploit que gestiona estrategias de ataque.

- Burp Suite Un sistema que lanza ataques «man in the middle» e incluye el descifrado de contraseñas.

- BeEF El Browser Exploitation Framework intenta entrar en los servidores a través de los sitios web.

- Cisco Global Exploiter Ataca routers y switches Cisco.

- Ettercap Un interceptor de tráfico diseñado para ataques man-in-the-middle.

- Foremost Una herramienta de copia de discos y recuperación de archivos desde la línea de comandos.

- Hashcat Un descifrador de contraseñas.

- Hydra Un descifrador de contraseñas.

- John the Ripper Un descifrador de contraseñas de linea de comandos.

- Kismet Un escáner de red, un rastreador de paquetes y un sistema de detección de intrusiones para redes inalámbricas.

- Maltego Una herramienta de descubrimiento de datos que mapea las relaciones entre los datos, incluyendo diseños de red, conexiones de medios sociales y dependencias de software.

- Metasploit Framework Explora los objetivos en busca de puntos finales y luego construye ataques basados en los conocimientos descubiertos.

- Nikto Un escáner de vulnerabilidad web de línea de comandos.

- Nmap Un escáner de red de línea de comandos y una herramienta de descubrimiento de dispositivos.

- OWASP ZAP El Proxy Zed Attack es un escáner de vulnerabilidad web e interceptor de tráfico.

- sqlmap Un servicio de línea de comandos para escanear vulnerabilidades web y descifrar contraseñas.

- Wireshark Un rastreador de paquetes mundialmente conocido.

- WPScan Un escáner de vulnerabilidades para sitios de WordPress.

Estas son las herramientas más útiles del paquete Kali que probablemente utilizarás todo el tiempo cuando hagas pen-testing. Si no querés molestarte en instalar el paquete completo de Kali que incluye todas las demás herramientas, podés instalar Debian Linux y cada una de estas herramientas individualmente porque todas están disponibles de forma gratuita. Los enlaces en los nombres de las herramientas en la lista anterior le llevarán a la página de inicio de ese sistema.

Podés leer más sobre cada una de estas herramientas en las siguientes secciones.

1. Aircrack-ng

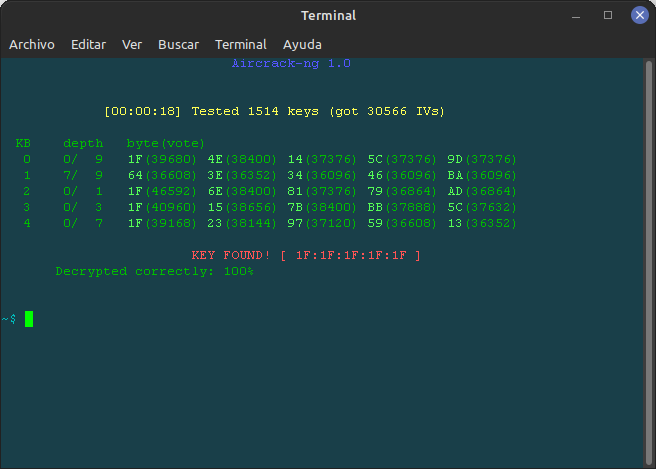

Aircrack-ng ofrece la detección de señales inalámbricas y puede extraer datos a su paso por un canal seleccionado. El sistema permite exportar los paquetes capturados para analizarlos en otra herramienta. La utilidad Aircrack-ng es un sistema de línea de comandos y muestra su salida en caracteres multicolores para ayudar a la comprensión de los datos.

Aircrack-ng ofrece la detección de señales inalámbricas y puede extraer datos a su paso por un canal seleccionado. El sistema permite exportar los paquetes capturados para analizarlos en otra herramienta. La utilidad Aircrack-ng es un sistema de línea de comandos y muestra su salida en caracteres multicolores para ayudar a la comprensión de los datos.

Las características de Aircrack-ng incluyen la capacidad de crackear contraseñas, pero sólo en sistemas con seguridad débil (WEP, WPA 1, WPA 2). También es capaz de difundir paquetes en un flujo, lo que le permite realizar una variedad de ataques. Estos incluyen ataques de repetición, inyección de deauth y ataques man-in-the-middle. También puede actuar como un falso punto de acceso.

2. Autopsy

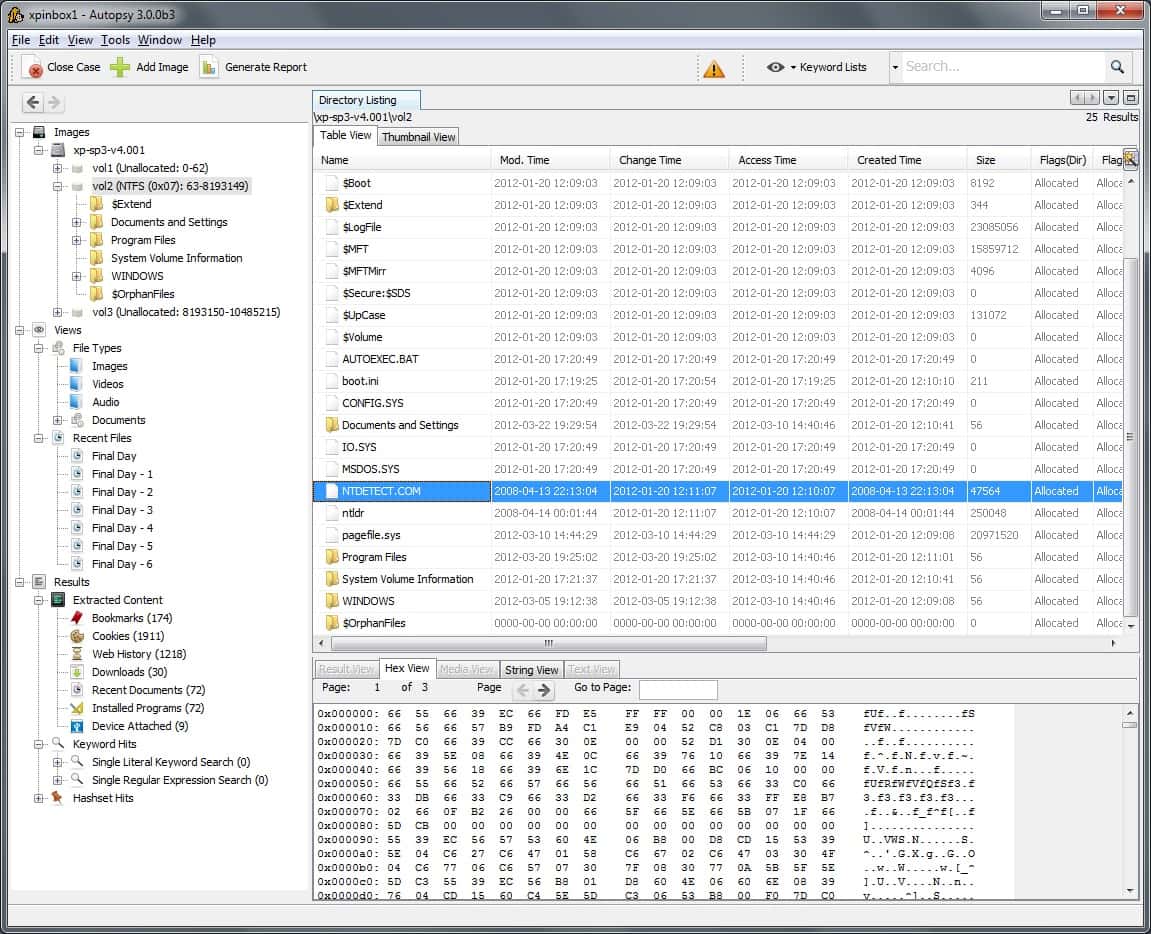

Autopsy opera como un front end gráfico para The Sleuth Kit, que también está incluido en el paquete Kali. The Sleuth Kit es capaz de buscar en un disco duro y recuperar archivos que han sido borrados o posiblemente dañados por la pérdida de la Tabla de Acceso a Archivos.

Autopsy opera como un front end gráfico para The Sleuth Kit, que también está incluido en el paquete Kali. The Sleuth Kit es capaz de buscar en un disco duro y recuperar archivos que han sido borrados o posiblemente dañados por la pérdida de la Tabla de Acceso a Archivos.

La combinación de Autopsy y The Sleuth Kit es utilizada con frecuencia por las fuerzas del orden para extraer archivos de los dispositivos confiscados a los sospechosos. También es capaz de extraer imágenes de las tarjetas de memoria de los teléfonos.

3. Armitage

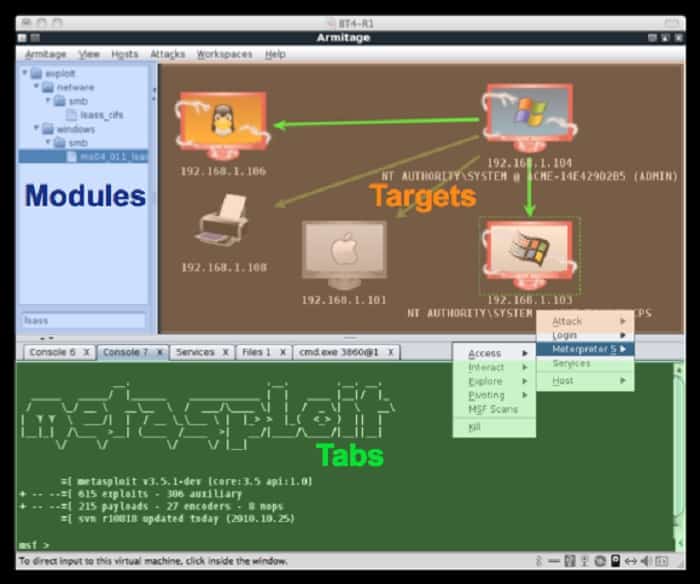

Armitage es un gestor de ataques que utiliza Metasploit como back end. Mientras que el usuario es capaz de visualizar los equipos descubiertos en Armitage, los comandos posteriores en la interfaz se interpretan para Metasploit, que implementa la exploración posterior.

Armitage es un gestor de ataques que utiliza Metasploit como back end. Mientras que el usuario es capaz de visualizar los equipos descubiertos en Armitage, los comandos posteriores en la interfaz se interpretan para Metasploit, que implementa la exploración posterior.

Además de identificar los dispositivos y documentar su software y servicios, Armitage proporciona una plataforma de colaboración para equipos que trabajan en un proyecto de prueba de penetración. También permite formular una estrategia de ataque que luego se implementa a través de Metasploit.

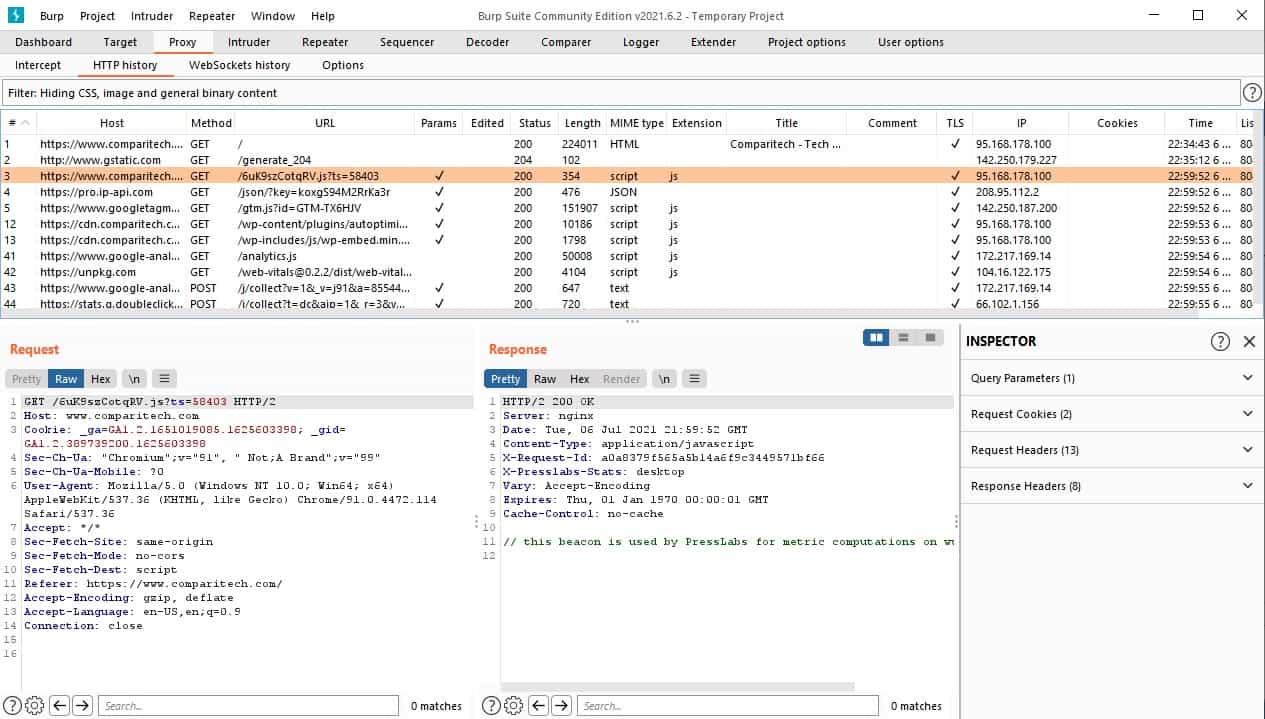

4. Burp Suite

Burp Suite está disponible en versiones gratuitas y de pago – Kali Linux incluye la Community Edition gratuita. La cual es capaz de interceptar el tráfico que pasa entre un servidor y un navegador web para entregar y renderizar una página.

Burp Suite está disponible en versiones gratuitas y de pago – Kali Linux incluye la Community Edition gratuita. La cual es capaz de interceptar el tráfico que pasa entre un servidor y un navegador web para entregar y renderizar una página.

Es posible forzar la transacción en HTTP para evitar el uso de encriptación. Los datos desprotegidos que pasan por la red pueden entonces ser escaneados en busca de información importante, como las credenciales de acceso. Puede leer más sobre Burp Suite y cómo utilizarlo en la hoja de trucos de Burp Suite

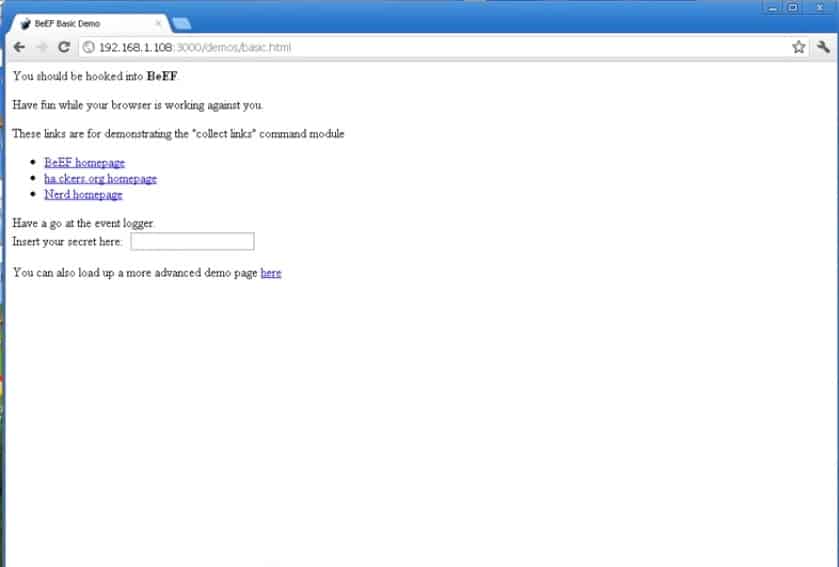

5. BeEF

BeEF son las siglas de Browser Exploitation Framework. Se trata de una herramienta de pen testing de aplicaciones web que comprueba los sitios cargados en un navegador de prueba y los escanea en busca de exploits. BeEF funciona en la línea de comandos y llama a un navegador para ejecutar las pruebas.

El sistema puede utilizarse para realizar estrategias de ataque que intentan entrar en el servidor web de soporte a través de transacciones HTTP.

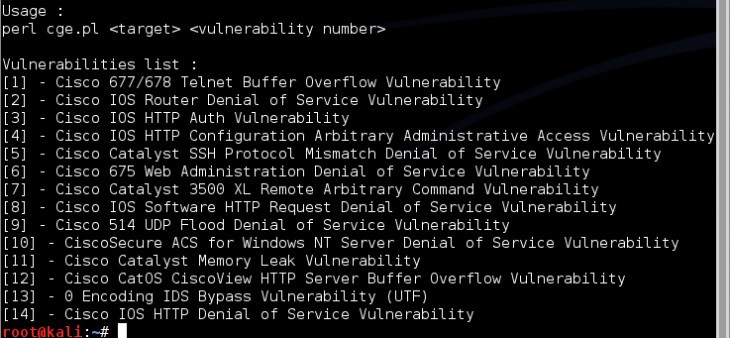

6. Cisco Global Exploiter

El Cisco Global Exploiter no es un producto de Cisco, sino que se especializa en vulnerar routers y switches producidos por Cisco. Los dispositivos de Cisco son muy utilizados, y tienen su propio sistema operativo, llamado IOS. El Cisco Global Exploiter es una utilidad de línea de comandos que intenta entrar en un dispositivo, utilizando contraseñas predeterminadas y de uso común para la cuenta de administrador.

El Cisco Global Exploiter no es un producto de Cisco, sino que se especializa en vulnerar routers y switches producidos por Cisco. Los dispositivos de Cisco son muy utilizados, y tienen su propio sistema operativo, llamado IOS. El Cisco Global Exploiter es una utilidad de línea de comandos que intenta entrar en un dispositivo, utilizando contraseñas predeterminadas y de uso común para la cuenta de administrador.

Apegándose a un conocimiento integrado de IOS, el Cisco Global Exploiter explora en busca de vulnerabilidades conocidas en los dispositivos Cisco.

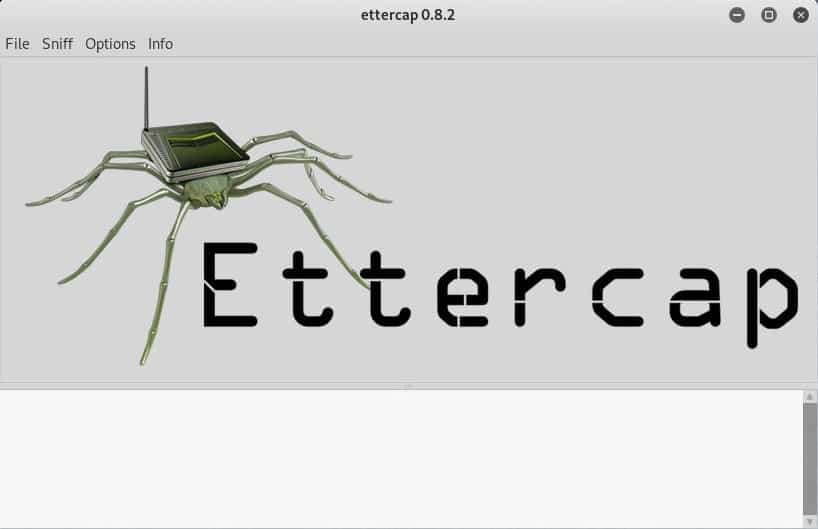

7. Ettercap

Ettercap es una herramienta de captura de paquetes que puede facilitar un ataque man-in-the-middle y también la captura de credenciales. El sistema está disponible como una utilidad de línea de comandos y también tiene una interfaz gráfica de usuario rudimentaria.

Ettercap es una herramienta de captura de paquetes que puede facilitar un ataque man-in-the-middle y también la captura de credenciales. El sistema está disponible como una utilidad de línea de comandos y también tiene una interfaz gráfica de usuario rudimentaria.

El sistema Ettercap utiliza el envenenamiento ARP para ubicarse como oyente entre un servidor web y un navegador. Permite al atacante desviar el tráfico de un destino previsto y también es capaz de utilizar el sistema para crear un falso AP que capture todo el tráfico en un formato no cifrado. Podés encontrar más información sobre Ettercap en la hoja de trucos de Ettercap.

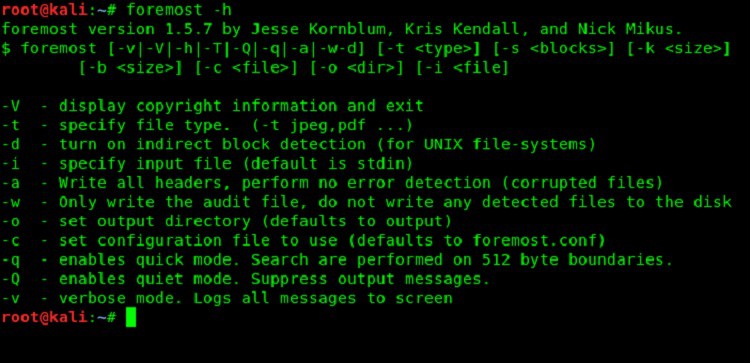

8. Foremost

Foremost opera en la línea de comandos y realiza funciones de recuperación de datos. Foremost trabaja en discos que pueden haber sido dañados, perdiendo la FAT y dispersando los enlaces entre segmentos que contienen partes de archivos. Es capaz de volver a ensamblar esos fragmentos en archivos accesibles.

Esta utilidad fue creada por agentes de la Oficina de Investigaciones Especiales de las Fuerzas Aéreas de EE.UU. y es utilizada por las fuerzas del orden de todo el mundo para recuperar archivos borrados o dañados, incluidas imágenes. También se utiliza para copiar discos enteros para su posterior análisis.

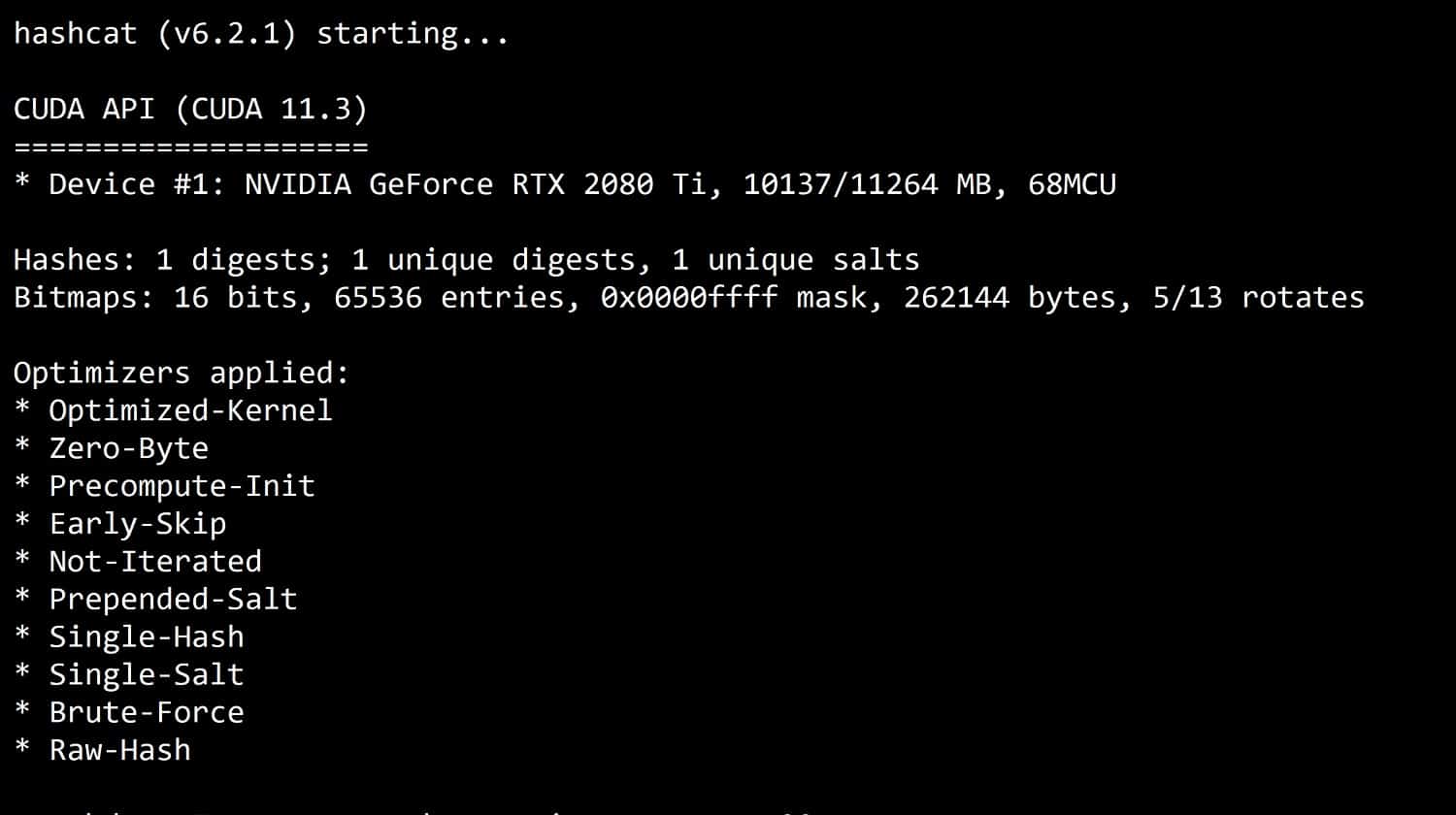

9. Hashcat

Hashcat es una utilidad de línea de comandos que se centra en las contraseñas del sistema. Es capaz de descifrar contraseñas o, como lo expresan sus creadores, recuperarlas. Como su nombre indica, el sistema funciona con algoritmos de hash. Muchos sistemas almacenan las contraseñas en un estado codificado; Hashcat intenta averiguar qué algoritmo se utilizó para esa protección y luego intenta revertirlo para revelar las contraseñas en texto plano.

Hashcat es una utilidad de línea de comandos que se centra en las contraseñas del sistema. Es capaz de descifrar contraseñas o, como lo expresan sus creadores, recuperarlas. Como su nombre indica, el sistema funciona con algoritmos de hash. Muchos sistemas almacenan las contraseñas en un estado codificado; Hashcat intenta averiguar qué algoritmo se utilizó para esa protección y luego intenta revertirlo para revelar las contraseñas en texto plano.

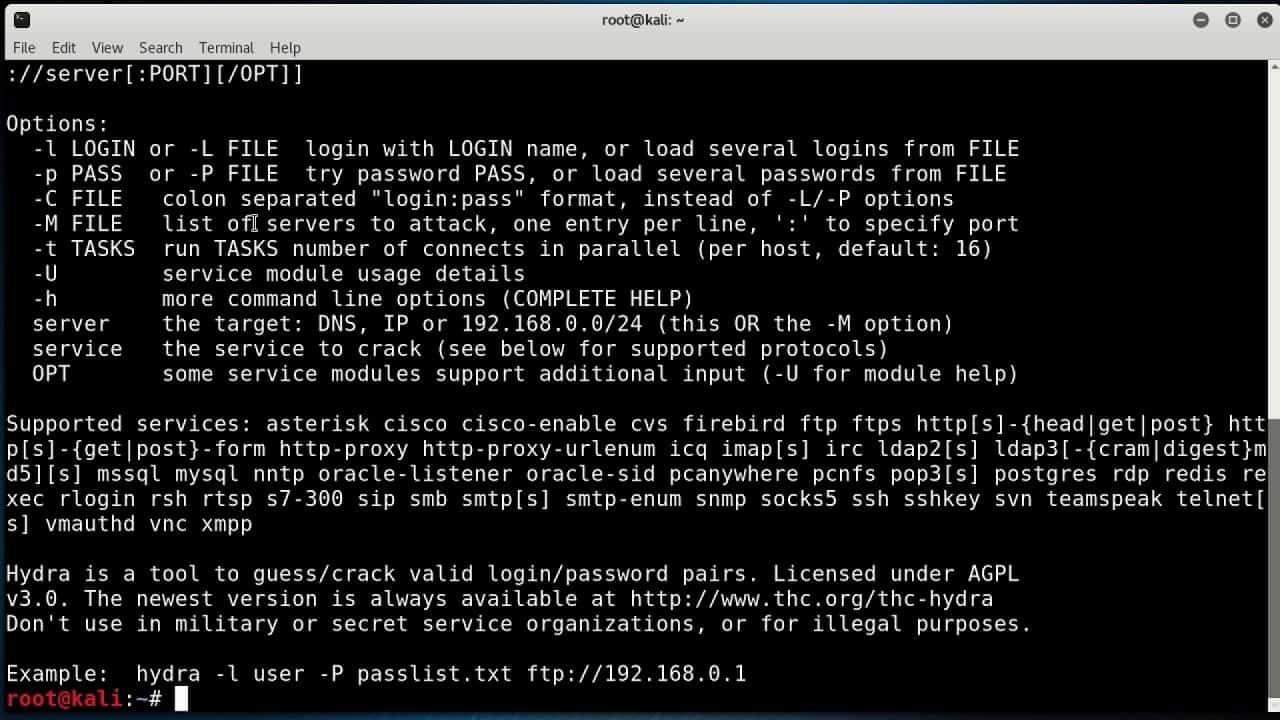

10. Hydra

Hydra, también conocido como THC Hydra, es un descifrador de contraseñas. Funciona en la línea de comandos y destaca por su rapidez. Consigue esto ejecutando varios intentos simultáneamente.

Hydra, también conocido como THC Hydra, es un descifrador de contraseñas. Funciona en la línea de comandos y destaca por su rapidez. Consigue esto ejecutando varios intentos simultáneamente.

Las operaciones paralelas de Hydra permiten recorrer rápidamente una larga lista de posibles protocolos de autenticación hasta que averigua exactamente qué sistema utilizar. A continuación, ejecuta una serie de estrategias de ataque para descubrir las combinaciones de nombre de usuario y contraseña.

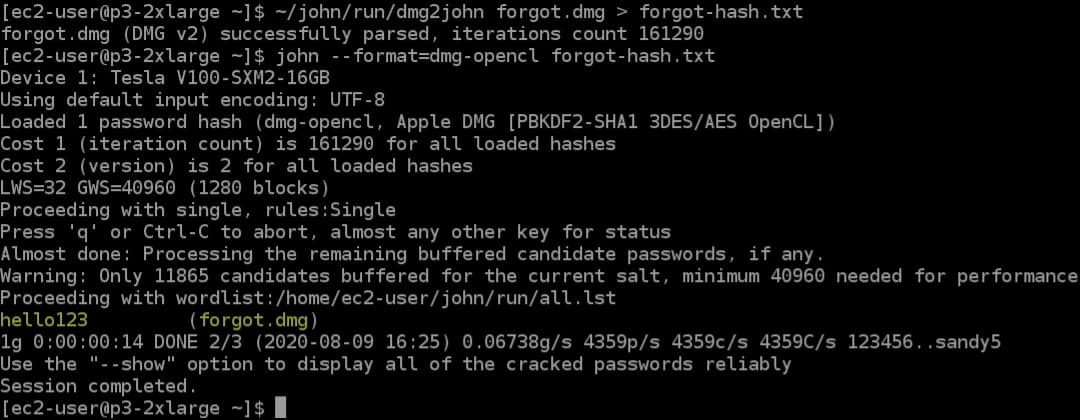

11. John the Ripper

John the Ripper es otro descifrador de contraseñas. También detecta el algoritmo de hashing en uso y luego intenta descifrar el archivo de contraseñas. El paquete de John the Ripper incluye una serie de herramientas de descifrado de contraseñas, incluyendo la deducción de contraseñas por fuerza bruta. Podés elegir generar un diccionario de contraseñas para probar o importar uno de otra herramienta. También es posible crear tu propio diccionario para utilizarlo en los intentos de deducción.

John the Ripper es otro descifrador de contraseñas. También detecta el algoritmo de hashing en uso y luego intenta descifrar el archivo de contraseñas. El paquete de John the Ripper incluye una serie de herramientas de descifrado de contraseñas, incluyendo la deducción de contraseñas por fuerza bruta. Podés elegir generar un diccionario de contraseñas para probar o importar uno de otra herramienta. También es posible crear tu propio diccionario para utilizarlo en los intentos de deducción.

12. Kismet

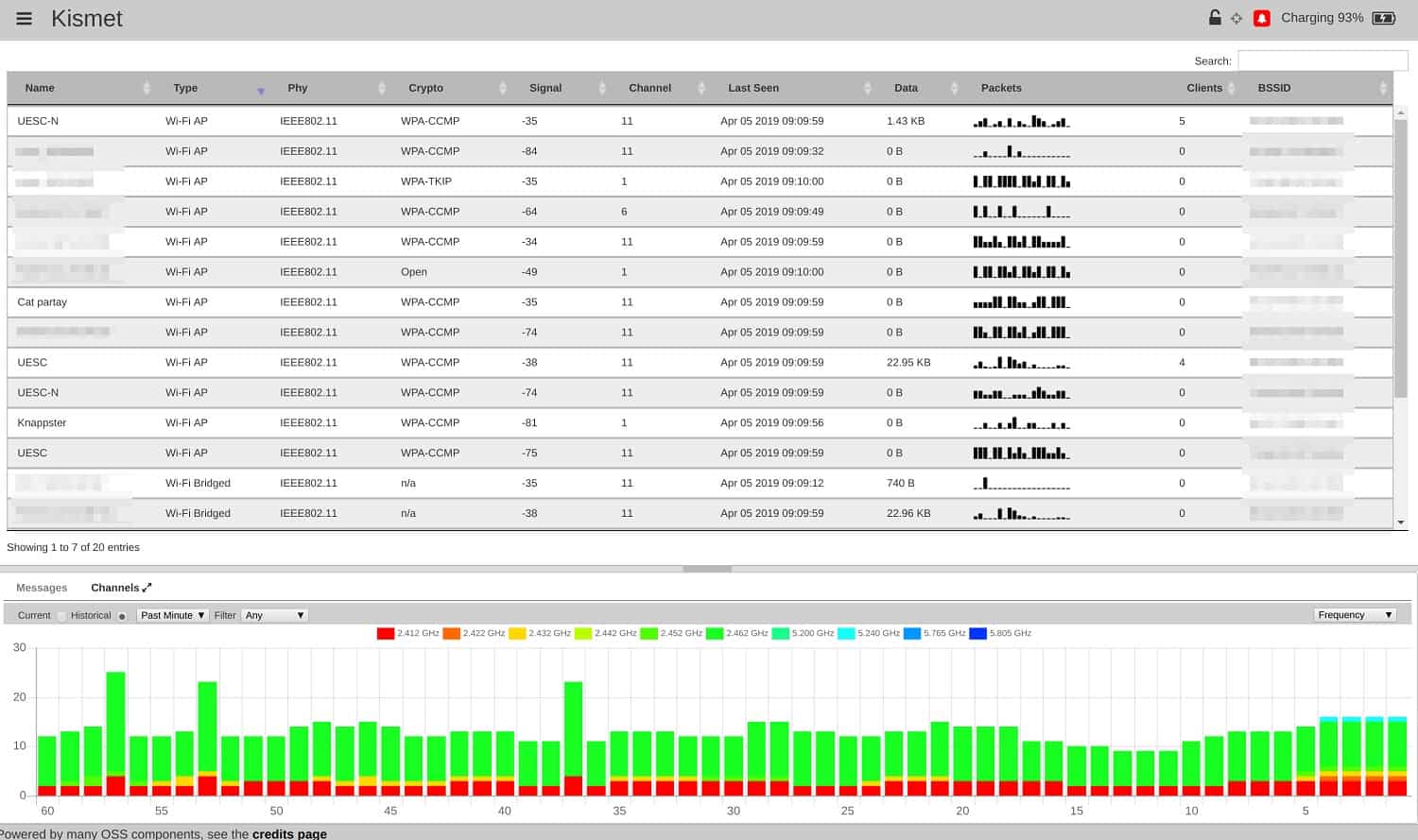

Kismet es un rastreador de paquetes que puede utilizarse para explorar una red. Lo que diferencia a esta herramienta es que funciona en redes inalámbricas. Kismet tiene una gran interfaz de usuario que cuenta con indicadores de intensidad de señal en vivo para cada canal.

Kismet es un rastreador de paquetes que puede utilizarse para explorar una red. Lo que diferencia a esta herramienta es que funciona en redes inalámbricas. Kismet tiene una gran interfaz de usuario que cuenta con indicadores de intensidad de señal en vivo para cada canal.

Al identificar todos los canales, el sistema puede capturar el tráfico en una conversación. Examinando el contenido de la transmisión para descubrir nuevos dispositivos con sus identidades y cuentas de usuario. Kismet también puede utilizarse como sistema de detección de intrusiones.

13. Maltego

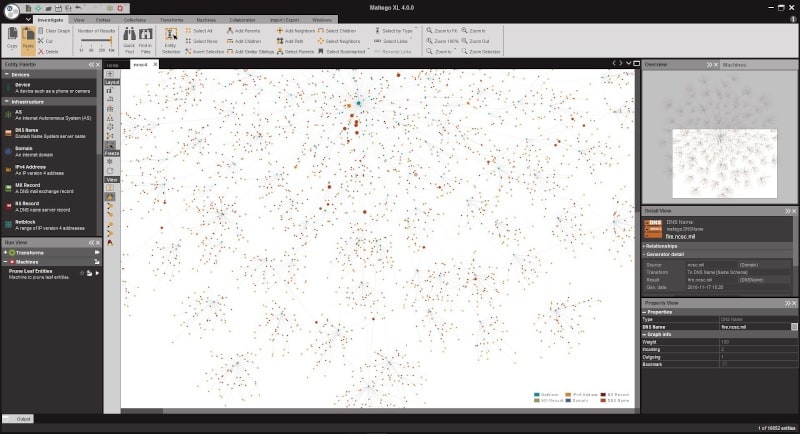

Maltego es una herramienta poco habitual y puede ser muy potente. Construye relaciones entre puntos de información. La primera tarea del sistema es descubrir dispositivos, escanearlos y documentar el software y la configuración de cada uno. A continuación, crea un mapa de estas dependencias.

Maltego es una herramienta poco habitual y puede ser muy potente. Construye relaciones entre puntos de información. La primera tarea del sistema es descubrir dispositivos, escanearlos y documentar el software y la configuración de cada uno. A continuación, crea un mapa de estas dependencias.

El sistema de mapeo de Maltego también puede aplicarse a las cuentas y jerarquías de los usuarios. Una de sus capacidades más potentes es la de mapear cuentas de redes sociales y las conexiones entre ellas. El rastreo de Maltego puede limitarse a una red específica o permitir que se encadene por todo el mundo, pasando por una serie de sistemas.

14. Metasploit Framework

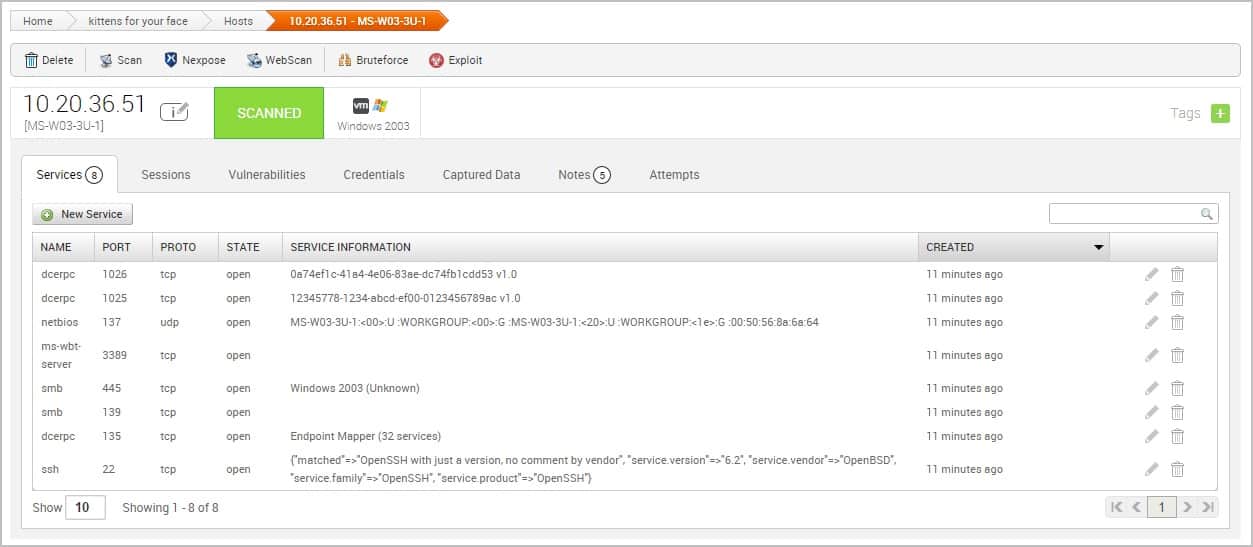

Metasploit es una conocida herramienta que es propiedad y está desarrollada por la empresa de ciberseguridad Rapid7. Hay dos versiones. La edición que se incluye en Kali, Metasploit Framework, es gratuita. La versión superior es una herramienta de pago, llamada Metasploit Pro.

Metasploit es una conocida herramienta que es propiedad y está desarrollada por la empresa de ciberseguridad Rapid7. Hay dos versiones. La edición que se incluye en Kali, Metasploit Framework, es gratuita. La versión superior es una herramienta de pago, llamada Metasploit Pro.

El propósito principal de Metasploit Framework es un escáner de vulnerabilidades. Tras un barrido del sistema para descubrir exploits, Metasploit ofrece una interfaz en la que componer los ataques.

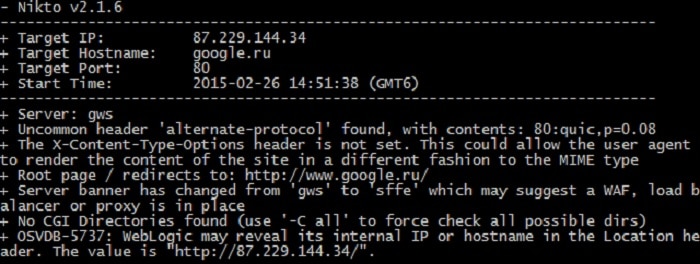

15. Nikto

Nikto es un escáner de vulnerabilidades web que se ejecuta en la línea de comandos. La herramienta busca 6.700 programas peligrosos y también escanea servicios, como sistemas de servidores web y de correo electrónico; incluye escaneos para un total de 1.250 versiones de servidores.

Tras identificar todos los programas de un servidor web y clasificarlos como amenazantes, débiles o válidos, el sistema comprueba todas las configuraciones de esos sistemas. El sistema Nikto puede utilizarse para proteger un sistema probando los sistemas de detección de intrusos.

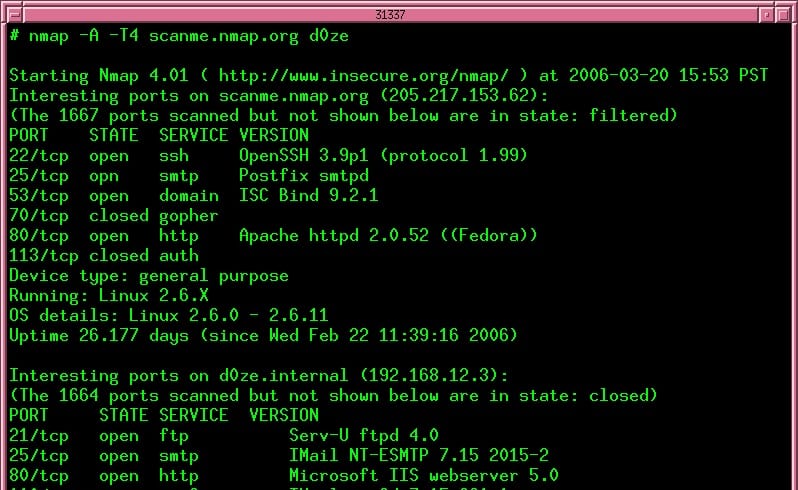

16. Nmap

Nmap, también llamado Network Mapper es una herramienta de descubrimiento de redes muy respetada. Es una herramienta de línea de comandos que también puede ejecutarse mediante scripts. Para una versión con interfaz gráfica de usuario, deberías acceder a Zenmap, que también se incluye con Kali Linux.

Nmap funciona como un rastreador de paquetes. Busca en las cabeceras del tráfico que pasa para registrar todos los diferentes dispositivos y las aplicaciones que operan en cada uno y que generan tráfico.

Las prestaciones de Nmap están diseñadas para funcionar dentro de una red. Puede ser utilizado por administradores de red o consultores que quieran documentar rápidamente una red. También es una herramienta muy útil para los hackers de sombrero blanco.

17. OWASP ZAP

OWASP es el Open Web Application Security Project. Uno de los productos clave de OWASP es el Zed Attack Proxy (ZAP). El servicio se centra en un interceptor de tráfico que se enfoca en las transacciones web. Este sistema tiene una interfaz gráfica de usuario, lo que facilita su uso.

Las herramientas del sistema ZAP incluyen un rastreador web, un detector de URL y un escáner de vulnerabilidad. Estos sistemas funcionan a través de un servidor proxy, que actúa como punto de recogida de datos sobre vulnerabilidades. Estos procesos prueban los servicios de seguridad de una red y el propio servidor web.

18. sqlmap

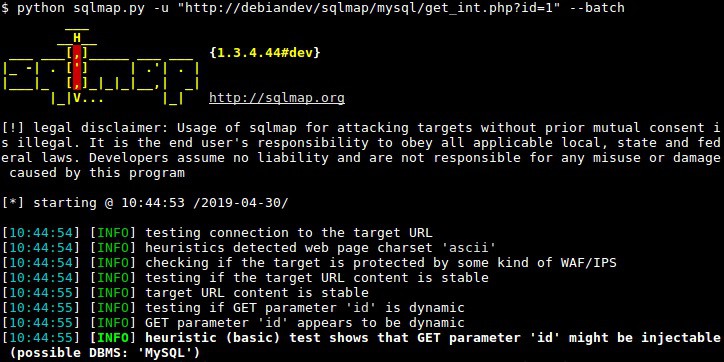

Sqlmap es una utilidad de línea de comandos que ofrece una serie de formas diferentes de sondear la seguridad que rodea a las bases de datos que funcionan como servicios para sitios web y servicios en red, como los ERP.

Sqlmap es una utilidad de línea de comandos que ofrece una serie de formas diferentes de sondear la seguridad que rodea a las bases de datos que funcionan como servicios para sitios web y servicios en red, como los ERP.

La implementación de sqlmap se realiza a través de un comando, que puede ser modificado por un gran número de opciones. Cada ejecución de este programa realiza un escaneo en una base de datos a la que se accede a través de una URL específica o una dirección local. El escaneo estándar identificará el sistema de gestión de bases de datos (DBMS) y luego intentará atacarlo con una serie de estrategias de inyección SQL.

El sistema sqlmap puede utilizarse para documentar bases de datos, descifrar credenciales y extraer datos. Esta herramienta se analiza con mayor detalle en la hoja de trucos de sqlmap.

19. Wireshark

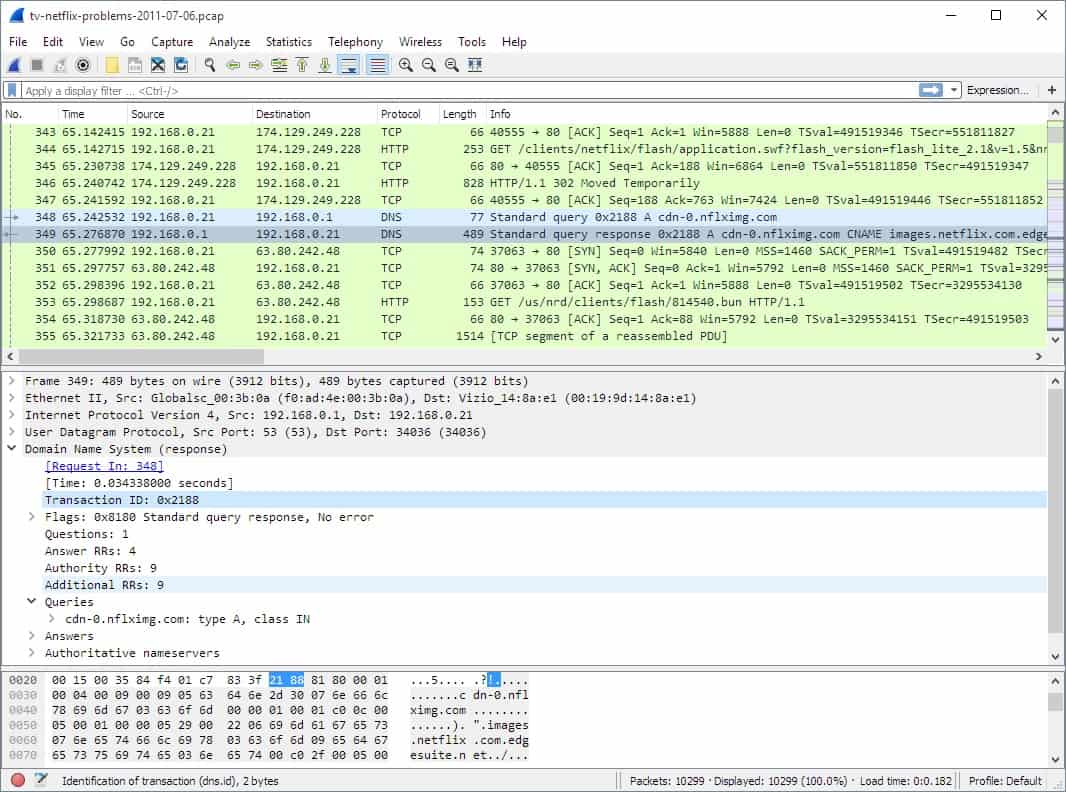

Wireshark es un rastreador de paquetes muy utilizado y probablemente ya lo usás. Este sistema es capaz de extraer los paquetes de red que pasan en las redes LAN y en las inalámbricas, incluso en las Bluetooth. El servicio ofrece una interfaz gráfica y también hay una versión de línea de comandos llamada TShark.

Wireshark es un rastreador de paquetes muy utilizado y probablemente ya lo usás. Este sistema es capaz de extraer los paquetes de red que pasan en las redes LAN y en las inalámbricas, incluso en las Bluetooth. El servicio ofrece una interfaz gráfica y también hay una versión de línea de comandos llamada TShark.

Seguramente no utilices Wireshark de forma exclusiva, pero es probable que sea tu mejor opción para un rastreador de paquetes entre todas las alternativas incluidas en el paquete de Kali Linux. Este sistema es capaz de intercambiar datos con herramientas de gestión del sistema y utilidades de análisis, por lo que formará la alimentación de datos para muchas otras aplicaciones en tu arsenal.

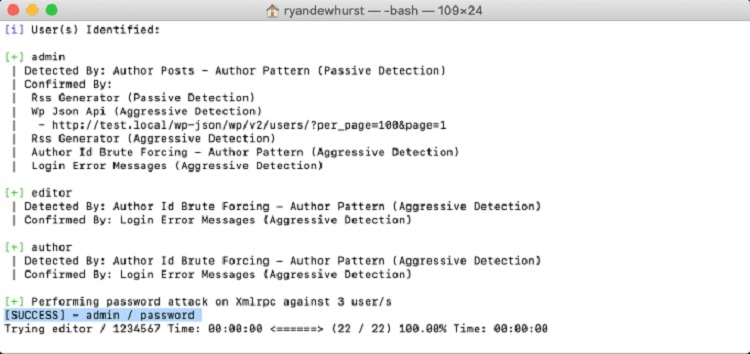

20. WPScan

WordPress está ampliamente implantado y es el sistema de gestión de contenidos más popular del mundo. El servicio tiene su propio entorno, lo que puede dificultar que las herramientas de seguridad exploren completamente un sitio web basado en WordPress en busca de vulnerabilidades. WPScan se especializa en descubrir vulnerabilidades dentro de las implementaciones de WordPress.

WordPress está ampliamente implantado y es el sistema de gestión de contenidos más popular del mundo. El servicio tiene su propio entorno, lo que puede dificultar que las herramientas de seguridad exploren completamente un sitio web basado en WordPress en busca de vulnerabilidades. WPScan se especializa en descubrir vulnerabilidades dentro de las implementaciones de WordPress.

La versión gratuita de WPScan, que está integrada en Kali Linux, es un sistema de línea de comandos. Esto hace que sea un poco más difícil de usar para los propietarios de sitios web sin formación técnica. Sin embargo, vale la pena dedicar tiempo a aprender a usar este escáner de vulnerabilidades porque busca más de 23.000 exploits específicos de WP.